Die Norm ISO/IEC 27001:2022 ist ein international anerkannter Standard für das Management von Informationssicherheit. Sie wurde von der International Organization for Standardization (ISO) - der Internationalen Organisation für Normung - sowie der International Electrotechnical Commission (IEC) entwickelt und legt den Rahmen fest, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen in Unternehmen sicherzustellen. Die IEC ist spezialisiert auf Normen, die mit elektrischen und elektronischen Aspekten in Verbindung stehen, und deckt somit Bereiche ab, die nicht von der ISO abgedeckt werden. In Fällen, in denen es notwendig ist, internationale Normen für den Bereich der Informations- und Kommunikationstechnik zu entwickeln, arbeiten die ISO und die IEC somit zusammen. Im regulären Sprachgebrauch wird jedoch zur Vereinfachung oftmals nur von der ISO 27001 gesprochen.

Die ISO 27001 wurde entwickelt, um Organisationen bei der Informationssicherheit zu unterstützen und Daten vor Verlust, Diebstahl oder Missbrauch zu schützen. Der Standard stellt sicher, dass Organisationen systematisch und risikobasiert ihre Informationssicherheitsmaßnahmen aufbauen und verbessern. Lesen Sie nachfolgend mehr zur Norm und finden Sie Antworten auf die Fragen: Was ist ISO 27001? Was sind die Inhalte der ISO 27001 und welche Anforderungen werden an Unternehmen gestellt? Wir beleuchten die Themen für Sie und stellen die ISO 27001 einfach erklärt vor.

Definition der ISO 27001

Was ist ISO 27001? Die ISO/IEC 27001 ist eine international anerkannte Norm für Informationssicherheitsmanagementsysteme (ISMS). Das Hauptziel der ISO 27001 ist es, Risiken im Umgang mit sensiblen Daten zu identifizieren und zu kontrollieren sowie durch systematische Maßnahmen Sicherheitslücken zu schließen. Obwohl unterschiedliche Branchen (z.B. Finanzwesen, Gesundheitswesen, Produktion, IT) unterschiedliche Informationssicherheitsrisiken haben, bietet die ISO 27001 allen Organisationen die Möglichkeit, ihre spezifischen Risiken zu identifizieren und entsprechend darauf zu reagieren. Sie ist somit branchenunabhängig und kann auf jede Art von Organisation angewendet werden - unabhängig von deren Größe, Branche oder geografischem Standort. Unternehmen, die ISO 27001 implementieren, schaffen Vertrauen bei Kunden, Partnern und Behörden, da sie belegen, dass sie Informationssicherheit ernst nehmen und aktiv dafür sorgen.

Passende Blogbeiträge zum Thema:

Entdecken Sie auch unsere Blogbeiträge zur Informationssicherheit ISO 27001 sowie dem Datenschutz und erhalten Sie Expertenwissen unter anderem zu diesen Themen:

- Was ist eine ISO 27001 Zertifizierung und wie ist der Ablauf der ISMS Zertifizierung?

- Welche Aufgaben hat ein Informationssicherheitsbeauftragter? - Bestellung & Pflicht als ISMS Beauftragter

- Was ist ein TISAX Informationssicherheitsbeauftragter? - Aufgaben & Zertifizierung

- Was ist ein Datenschutzbeauftragter? – Aufgaben & Stellung nach DSGVO

Aufbau und Struktur der ISO 27001 einfach erklärt

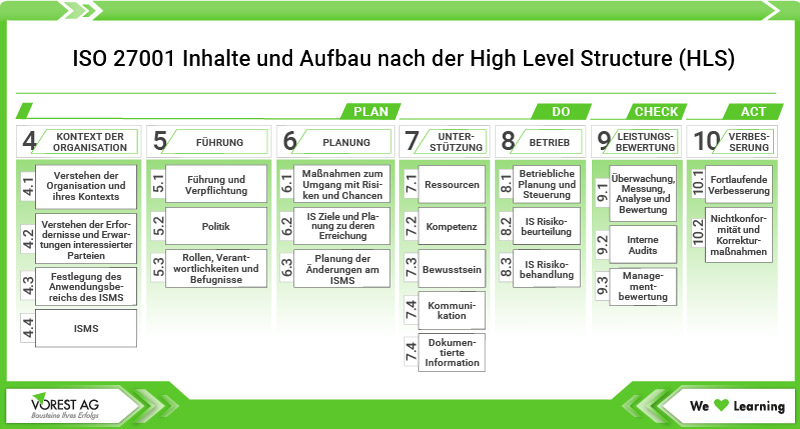

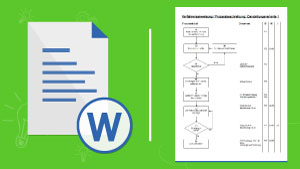

Die ISO 27001:2022 baut auf einer für alle modernen ISO-Managementsysteme einheitlichen Struktur auf. Diese Struktur ist die High Level Structure (HLS), welche fest definiert ist und insgesamt 10 Abschnitte umfasst. Die Abschnitte richten sich dabei nach dem sogenannten PDCA Zyklus (Plan-Do-Check-Act). Sehen Sie nachfolgend, wie die ISO 27001 Inhalte auf Basis der HLS gegliedert sind.

Die 10 Abschnitte der ISO 27001 nach der High Level Structure

Die ISO 27001 besteht also aus 10 Abschnitten. Die ersten 3 Kapitel dienen als Einleitung, während in den Abschnitten 4-10 die konkreten ISO 27001 Anforderungen an Informationssicherheitsmanagementsysteme zu finden sind. Nachfolgend betrachten wir die einzelnen Abschnitte etwas näher.

1. Anwendungsbereich

In diesem Kapitel wird der grundsätzliche Zweck der ISO 27001 festgelegt. Es beschreibt, worum es in der Norm geht, nämlich den Aufbau, die Implementierung und die kontinuierliche Verbesserung eines Informationssicherheitsmanagementsystems. Außerdem wird klargestellt, dass die Norm auf alle Arten von Organisationen – unabhängig von ihrer Größe oder Branche – angewendet werden kann.

2. Normative Verweisungen

Dieser Abschnitt ist relativ kurz und verweist auf andere Normen, die wichtig sein können, um bestimmte ISO 27001 Anforderungen zu verstehen oder zu ergänzen. Es handelt sich hier um zusätzliche Quellen, auf die man sich bei der Anwendung der ISO 27001 beziehen kann. Die ISO 27001 verweist hier auf die ISO/IEC 27000.

3. Begriffe und Definitionen

Auch in diesem Abschnitt wird auf die ISO/IEC 27000 verwiesen. Die ISO 27001 verwendet viele spezifische Begriffe, die in der ISO/IEC 27000 genau erklärt werden. Dies ist wichtig, damit alle, die mit der Norm arbeiten, eine gemeinsame Sprache sprechen und Missverständnisse vermieden werden. Begriffe wie „Risiko“, „Informationssicherheitsmanagementsystem“ oder „Sicherheitsmaßnahme“ werden präzise erklärt, um eine einheitliche Anwendung sicherzustellen.

4. Kontext der Organisation

Dieser Abschnitt beschreibt, wie eine Organisation ihren Kontext verstehen und analysieren soll.

- Verstehen der Organisation und ihres Kontextes: Berücksichtigung der internen und externen Faktoren, die die Informationssicherheit beeinflussen. Dazu können beispielsweise rechtliche Anforderungen, Marktbedingungen, technische Entwicklungen oder auch kulturelle Aspekte innerhalb der Organisation gehören.

- Verstehen der Anforderungen der interessierten Parteien: Identifikation der Anforderungen von Kunden, Lieferanten, Mitarbeitern, Regulierungsbehörden und anderen Stakeholdern.

- Bestimmung des Anwendungsbereichs des ISMS: Es muss klar definiert werden, welche Bereiche, Abteilungen oder Informationssysteme durch das ISMS abgedeckt werden.

- Informationssicherheitsmanagementsystem: Aufbau eines ISMS auf Basis der ISO 27001 Inhalte und Anforderungen.

5. Führung

In diesem Abschnitt wird die Rolle und Verantwortung der Führungsebene deutlich. Die Geschäftsleitung trägt die Verantwortung, die Informationssicherheit als strategisches Ziel zu etablieren.

- Führung und Verpflichtung: Die Geschäftsleitung muss sich zur Informationssicherheit bekennen und Ressourcen bereitstellen. Alle Mitarbeiter müssen die Bedeutung der Informationssicherheit verstehen.

- Informationssicherheitsrichtlinie / Strategie: Entwicklung einer klaren Sicherheitsrichtlinie, die die strategischen Ziele der Organisation unterstützt.

- Rollen, Verantwortlichkeiten und Befugnisse: Verantwortlichkeiten und Befugnisse müssen klar definiert und an alle relevanten Personen kommuniziert werden.

6. Planung

Im Abschnitt Planung geht es um die Festlegung von Maßnahmen zur Erreichung der Sicherheitsziele.

- Risiken und Chancen: Identifizierung von Risiken und Chancen in Bezug auf die Informationssicherheit. Dies erfolgt durch eine umfassende Risikoanalyse, bei der potenzielle Bedrohungen und Schwachstellen systematisch erfasst und bewertet werden.

- Informationssicherheitsziele: Basierend auf der Risikoanalyse erfolgt die Definition von konkreten messbaren und überprüfbaren Informationssicherheitszielen.

- Planung von Maßnahmen: Planung von Maßnahmen zur Erreichung dieser Ziele und zur Risikominimierung.

7. Unterstützung

Dieses Kapitel beschreibt die Ressourcen, die notwendig sind, um das ISMS zu betreiben:

- Ressourcen: Bereitstellung von finanziellen und personellen Ressourcen.

- Kompetenzen: Sicherstellen, dass alle Mitarbeiter die notwendigen Fähigkeiten und Schulungen erhalten, um ihre Aufgaben im Bereich der Informationssicherheit zu erfüllen.

- Bewusstsein und Kommunikation: Förderung des Sicherheitsbewusstseins bei den Mitarbeitern und regelmäßige, effektive Kommunikation der Sicherheitsmaßnahmen und -richtlinien.

- Dokumentierte Informationen: Verwaltung und Pflege der Dokumentationen und Aufzeichnungen, die für das ISMS relevant sind.

8. Betrieb

Hier wird beschrieben, wie das ISMS in der Praxis umgesetzt wird.

- Betriebsplanung und -steuerung: Sicherstellen der korrekten Umsetzung und Überwachung der Sicherheitsmaßnahmen sowie des Funktionierens des ISMS im täglichen Betrieb.

- Bewertung von Risiken: Durchführung von Risikobewertungen und Priorisierung der Risiken.

- Behandlung von Risiken: Umsetzung von Maßnahmen zur Risikominimierung. Hierzu gehört auch die Entwicklung von Notfallplänen, um bei Sicherheitsvorfällen schnell reagieren zu können.

9. Bewertung der Leistung

Die regelmäßige Bewertung der Leistung ist eine der zentralen ISO 27001 Anforderungen und entscheidend für die Wirksamkeit des ISMS.

- Überwachung, Messung, Analyse und Bewertung: Kontinuierliche Überwachung der Informationssicherheitsprozesse.

- Interne Audits nach ISO 27001: Regelmäßige Überprüfung des ISMS durch interne Audits, um die Wirksamkeit und die Erfüllung der ISO 27001 Anforderungen zu bewerten.

- Managementbewertung: Die Geschäftsleitung muss in regelmäßigen Abständen eine formelle Bewertung (Management-Review) durchführen, um die Wirksamkeit des ISMS zu prüfen und gegebenenfalls Anpassungen vorzunehmen.

10. Verbesserung

Dieser Abschnitt befasst sich mit der kontinuierlichen Verbesserung des ISMS. Dieses muss ständig weiterentwickelt und optimiert werden.

- Nichtkonformitäten und Korrekturmaßnahmen: Beim Aufdecken von Schwachstellen oder Nichtkonformitäten (Abweichungen von den festgelegten Sicherheitsanforderungen) müssen Korrekturmaßnahmen ergriffen werden, um diese Probleme zu beheben.

- Kontinuierliche Verbesserung: Das ISMS muss kontinuierlich überwacht und verbessert werden, um auf neue Herausforderungen, Bedrohungen und Anforderungen zu reagieren.

Anhang A der ISO 27001: Maßnahmenkatalog

Der Anhang A der ISO 27001:2022 enthält eine Liste von Maßnahmen, die dazu dienen, Sicherheitsrisiken zu behandeln. Unternehmen können diese Maßnahmen als Leitfaden nutzen, um ihre spezifischen Risiken zu bewältigen und ein starkes Sicherheitsmanagement zu etablieren. Die Maßnahmen sind in einzelne Kategorien unterteilt:

- Organisatorische Maßnahmen

- Personenbezogene Maßnahmen

- Physische Maßnahmen

- Technologische Maßnahmen

Interessante Produkte für Sie

Kursformen

Zertifikat

Informationen

Grundbegriffe der ISO 27001 einfach erklärt

Um die ISO 27001 Inhalte und Anforderungen richtig zu verstehen und anzuwenden, ist es wichtig, einige grundlegende Begriffe zu kennen. Die nachfolgenden Begriffe bilden die Grundlage für das Verständnis und die Umsetzung der ISO/IEC 27001. Sie helfen dabei, die ISO 27001 Anforderungen klar zu definieren und sicherzustellen, dass alle Aspekte der Informationssicherheit systematisch angegangen werden.

Informationssicherheitsmanagementsystem (ISMS)

Ein Informationssicherheitsmanagementsystem ist ein systematischer Ansatz zur Verwaltung der Informationssicherheit in einer Organisation. Es umfasst Richtlinien, Prozesse sowie Kontrollen zur Gewährleistung der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. Das ISMS stellt die konsistente Anwendung von Sicherheitsmaßnahmen sowie deren kontinuierliche Verbesserung sicher.

Informationssicherheit

Informationssicherheit bezieht sich auf den Schutz von Informationen vor Bedrohungen und Risiken, um sicherzustellen, dass die Vertraulichkeit, Integrität und Verfügbarkeit der Daten gewahrt bleibt. Dies umfasst Schutzmaßnahmen gegen unbefugten Zugriff, Datenverlust oder -veränderung.

Vertraulichkeit

Vertraulichkeit bedeutet, dass Informationen nur von befugten Personen eingesehen werden dürfen. Sensible Informationen dürfen nicht in die falschen Hände geraten und es dürfen sie nur diejeingen verwenden, die dazu autorisiert sind.

Integrität

Der Begriff Integrität bezieht sich in der ISO 27001 auf die Genauigkeit und Vollständigkeit von Informationen. Es bedeutet, dass Daten nicht unbefugt verändert oder manipuliert werden können und dass sie stets in ihrem ursprünglichen Zustand erhalten bleiben.

Verfügbarkeit

Verfügbarkeit stellt sicher, dass Informationen und Systeme bei Bedarf zugänglich sind. Dies bedeutet, dass autorisierte Benutzer jederzeit auf die benötigten Informationen zugreifen können, auch wenn technische Probleme auftreten oder es zu anderen Störungen kommt.

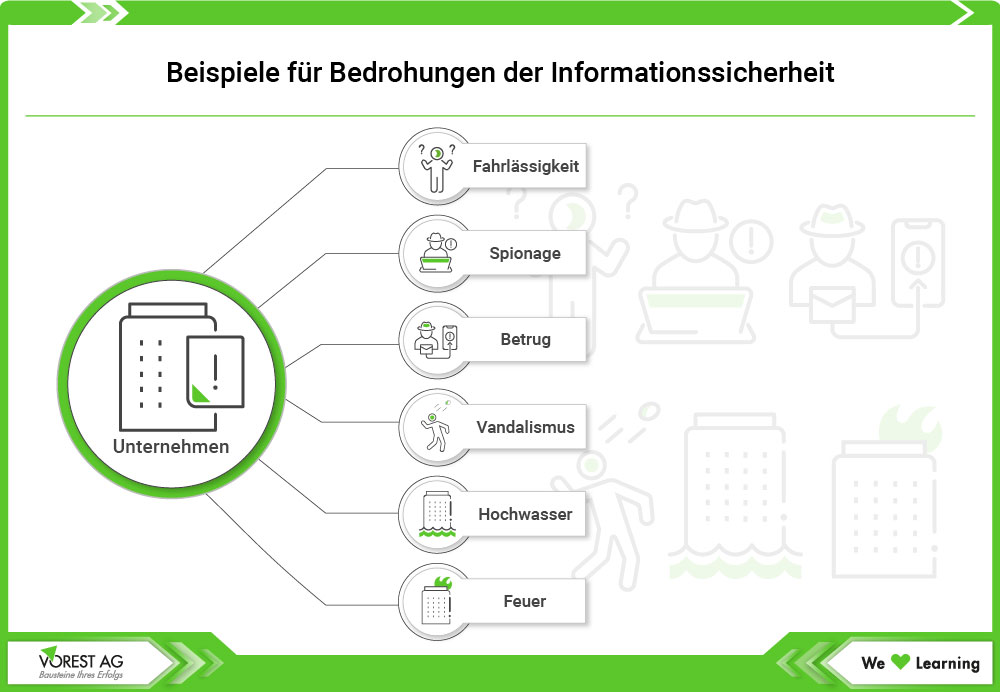

Risiko und Risikoanalyse

Ein Risiko in der Informationssicherheit ist die Möglichkeit eines Vorfalls, der die Vertraulichkeit, Integrität oder Verfügbarkeit von Informationen beeinträchtigen könnte. Risiken können durch Bedrohungen wie Cyberangriffe oder menschliches Versagen entstehen. Die Risikoanalyse ist dabei der Prozess zur Identifizierung, Bewertung und Priorisierung von Risiken für die Informationssicherheit. Diese Analyse hilft dabei, geeignete Maßnahmen zur Risikominderung zu planen und umzusetzen.

Sicherheitsmaßnahme

Eine Sicherheitsmaßnahme ist laut den ISO 27001 Anforderungen eine spezifische Handlung oder Technologie, die implementiert wird, um Risiken zu reduzieren und die Sicherheitsziele zu erreichen. Beispiele hierfür sind Zugangskontrollen, Verschlüsselung oder Sicherheitsrichtlinien.

Sicherheitsrichtlinie

Eine Informationssicherheitsrichtlinie beschreibt ein dokumentiertes Regelwerk, das die Grundsätze und Anforderungen für die Informationssicherheit innerhalb einer Organisation festlegt. Diese Richtlinie bietet Orientierung und definiert, wie Sicherheitsanforderungen umgesetzt werden sollen.

Interessierte Parteien

Interessierte Parteien sind Personen oder Gruppen, die ein Interesse an der Informationssicherheit einer Organisation haben. Dazu gehören Kunden, Mitarbeiter, Partner sowie gesetzliche Aufsichtsbehörden, deren Anforderungen und Erwartungen Berücksichtigung finden müssen.

Interne Audits

Interne Audits sind regelmäßige Überprüfungen, die von internen Mitarbeitern oder Teams durchgeführt werden, um sicherzustellen, dass das ISMS den festgelegten Anforderungen entspricht und effektiv funktioniert. Diese Audits helfen, Schwachstellen aufzudecken und Verbesserungspotenziale zu identifizieren.

Management-Review

Ein Management-Review ist eine regelmäßige Überprüfung des ISMS durch die Geschäftsführung. Bei dieser Überprüfung werden die Leistung des ISMS und die Ergebnisse der Audits bewertet, um sicherzustellen, dass das System weiterhin den Anforderungen entspricht und verbessert wird.

Nichtkonformität, Korrekturmaßnahme, Präventivmaßnahme

Die Nichtkonformität bezeichnet eine Abweichung von den ISO 27001 Anforderungen oder den festgelegten Sicherheitsrichtlinien. Die Identifikation und Behebung solcher Nichtkonformitäten ist wichtig, um die Wirksamkeit des ISMS zu gewährleisten. Eine Korrekturmaßnahme ist eine Reaktion auf eine festgestellte Nichtkonformität. Ziel ist es, die Ursachen der Abweichung zu beheben und sicherzustellen, dass ähnliche Probleme in der Zukunft nicht auftreten. Eine Präventivmaßnahme hingegen wird ergriffen, um das Auftreten von Problemen oder Nichtkonformitäten zu verhindern, noch bevor sie eintreten. Dies basiert oft auf Risikobewertungen und Prognosen.

Dokumentierte Information

Dokumentierte Information umfasst alle Aufzeichnungen und Dokumente, die zur Planung, Durchführung, Überwachung und Verbesserung des ISMS erforderlich sind. Dazu gehören Richtlinien, Verfahren und Berichte.

Alle unsere YouTube Videos finden Sie hier auf dem YouTube Kanal der VOREST AG!

Die zentralen Anforderungen an ein ISMS nach ISO 27001 einfach erklärt

Die Inhalte der ISO 27001 deckten mehrere zentrale Bereiche der Informationssicherheit ab. Unternehmen müssen die ISO 27001 Anforderungen erfüllen, um eine effektive Sicherheitsstrategie zu entwickeln und ein erfolgreiches Informationssicherheitsmanagementsystem aufzubauen. Wir führen die ISO 27001 Inhalte für Sie auf, welche aus den folgenden Forderungen bestehen:

Leitung und Unterstützung durch das Management

Die Einführung und Pflege eines ISMS erfordert das Engagement der obersten Führungsebene. Das Management muss Ressourcen bereitstellen und sicherstellen, dass die Informationssicherheit eine hohe Priorität im Unternehmen hat. Somit steht und fällt das gesamte Informationssicherheitsmanagementsystem mit der Einstellung der obersten Führungsebene.

Risikoidentifikation und Risikobewertung

Die Norm fordert eine Identifizierung sowie umfassende Bewertung der Risiken, die die Informationssicherheit des Unternehmens bedrohen könnten. Diese Risiken können unterschiedlicher Natur sein:

- Technisch: z.B. Viren, Trojaner, Phishing-Angriffe oder unzureichende Netzwerksicherheit (fehlende Firewalls oder unzureichende Verschlüsselung)

- Menschlich: z.B. versehentliches Weiterleiten oder Löschen sensibler Daten, unsichere Passwörter oder innere Bedrohungen durch ehemalige oder aktuelle Mitarbeiter mit böswilligen Absichten

- Physisch: z.B. Diebstahl von Geräten mit vertraulicher Information, Naturkatastrophen oder unzureichende Sicherheitsvorkehrungen, sodass unbefugte Personen Zugang zu sensiblen Bereichen wie Serverräumen oder Archiven erhalten

- Organisatorisch: z.B. fehlende Datensicherungsstrategien, mangelhafte Schulung der Mitarbeiter oder unzureichende Sicherheitsrichtlinien

Anhand der Bewertung solcher und weiterer möglichen Risiken erfolgt die Entwicklung von Maßnahmen, um potenzielle Bedrohungen zu minimieren.

Dokumentation des ISO 27001 Managementsystems

Eine der zentralen ISO 27001 Anforderungen ist, alle relevanten Prozesse, Richtlinien sowie Sicherheitsmaßnahmen zu dokumentieren. So stellt das Unternehmen sicher, dass diese nachvollziehbar sind und regelmäßig überprüft werden können, um mit den aktuellen Bedrohungen und gesetzlichen Vorgaben im Einklang zu stehen.

Organisation der Informationssicherheit

Die Verantwortlichkeiten für Informationssicherheitsmaßnahmen müssen klar verteilt sein. Alle Mitarbeiter sollten wissen, wer im Unternehmen für den Schutz der Daten zuständig ist und wie sie selbst dazu beitragen können. Die Festlegung der Verantwortlichkeiten für Informationssicherheitsmaßnahmen erfolgt typischerweise von der Geschäftsleitung oder dem Management einer Organisation. So kann beispielsweise ein ISMS-Beauftragter ernannt bzw. ausgebildet werden, der das ISMS koordiniert und überwacht. Lesen Sie hier mehr zum Thema: Aufgaben und Kompetenzen eines Informationssicherheitsbeauftragten

Sicherheitsüberprüfungen und ISO 27001 Audits

Zu den ISO 27001 Inhalten gehören auch Vorgaben zu regelmäßigen Audits und Überprüfungen der implementierten Maßnahmen, um sicherzustellen, dass das ISMS den Anforderungen der ISO 27001 entspricht und effektiv bleibt. ISO 27001 Audits sind ein wesentliches Instrument, um Schwachstellen zu identifizieren, Verbesserungsmöglichkeiten aufzuzeigen und die kontinuierliche Verbesserung des ISMS zu unterstützen.

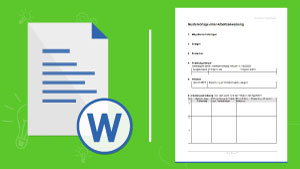

Ihr Audit Vorlagenpaket ISO 27001

Vorlagen / Musterdokumente: Nutzen Sie unser Audit Paket ISO 27001 mit allen notwendigen, direkt einsetzbaren Audit Vorlagen und führen Sie Ihr nächstes internes Audit im Unternehmen effizient durch! Sofort verwendbare Mustervorlagen, Checklisten und Arbeitshilfen helfen Ihnen in allen Handlungspunkten Ihres internen ISMS Audits nach ISO 27001. Prüfen Sie, welches Potenzial zur Verbesserung in Ihrem System steckt, welche Änderungen notwendig sind und ob alle ISO 27001 Anforderungen umgesetzt werden!

Human Resource Security

Zu den ISO 27001 Inhalten gehören zudem Vorgaben zu Mitarbeiterschulungen und Sensibilisierungsprogrammen. Diese sind essenziell, um sicherzustellen, dass jeder im Unternehmen die Relevanz der Informationssicherheit versteht und sich dementsprechend verhält.

Physische und umgebungsbezogene Sicherheit

Auch der physische Zugang zu Daten muss gesichert sein. Dazu gehören Zutrittskontrollen zu Büros, Serverräumen und anderen sensiblen Bereichen.

Kommunikationssicherheit

Unternehmen müssen sicherstellen, dass Daten während der Übertragung sicher sind. Dies umfasst Verschlüsselungstechniken und Zugangsprotokolle für Netzwerke und Datenbanken. Sie sorgen für ein sicheres Speichern und eine sichere Übertragung von Daten über das Netzwerk. Zudem erhalten nur autorisierte Personen Zugang zu sensiblen Informationen.

Kontinuierliche Verbesserung des ISO 27001 Managementsystems

Die ISO 27001 Anforderungen sind nicht statisch. Unternehmen müssen regelmäßig ihre Sicherheitsstrategien überprüfen und anpassen, um neuen Bedrohungen entgegenzuwirken. Die kontinuierliche Verbesserung ist somit ein entscheidender Bestandteil des Informationssicherheitsmanagementsystems. Der Ansatz stellt sicher, dass das ISMS stets aktuell und effektiv bleibt, indem es sich kontinuierlich an veränderte Anforderungen und Bedrohungen anpasst.

Dies erfolgt im Rahmen des PDCA-Zyklus (Plan-Do-Check-Act), welcher sich durch die Normabschnitte 6-10 der ISO 27001 zieht. Dieser Zyklus unterstützt Unternehmen also dabei, ihre Prozesse systematisch zu planen, umzusetzen, zu überprüfen und anzupassen. Die ISO 27001 nutzt den PDCA-Zyklus, um sicherzustellen, dass das ISMS dynamisch bleibt und auf Veränderungen, wie neue Bedrohungen oder Technologien, angemessen reagiert.

Die Zertifizierung nach ISO 27001

Sobald das ISMS erfolgreich im Unternehmen eingeführt wurde, kann die ISO 27001 Zertifizierung erfolgen. Hierzu führt eine unabhängige Zertifizierungsstelle ein externes Audit durch. Dabei wird geprüft, ob das ISMS den ISO 27001 Anforderungen gerecht wird. Besteht das Unternehmen diese Prüfung, erhält es das ISO 27001 Zertifikat, welches ist in der Regel drei Jahre gültig. Während dieser Zeit finden jedoch jährliche Überwachungsaudits statt, um sicherzustellen, dass das Unternehmen die ISO 27001 Inhalte weiterhin umsetzt und das Informationssicherheitsmanagementsystem ordnungsgemäß implementiert ist. Nach Ablauf der drei Jahre muss ein Rezertifizierungsaudit durchgeführt werden, um das Zertifikat zu erneuern und die Gültigkeit für weitere drei Jahre zu verlängern.

Vorteile für Unternehmen durch die Erfüllung der ISO 27001 Anforderungen

Die ISO 27001 bietet eine Vielzahl an Vorteilen für Unternehmen, die über den Schutz von Daten hinausgehen und langfristig zu einer besseren Effizienz, Sicherheit und Marktpositionierung beitragen können. Hier sind die wichtigsten Vorteile der ISO 27001 einfach erklärt:

Verbesserte Informationssicherheit: Der offensichtlichste der ISO 27001 Vorteile liegt darin, dass sie Unternehmen dabei unterstützt, die Vertraulichkeit, Integrität und Verfügbarkeit ihrer Daten sicherzustellen. Durch die Einführung eines strukturierten Informationssicherheitsmanagementsystems wird das Risiko von Datenverlusten, Cyberangriffen und Sicherheitsvorfällen deutlich reduziert.

Vertrauensgewinn: In Zeiten zunehmender Cyberkriminalität legen immer mehr Kunden und Geschäftspartner Wert auf Sicherheit. Eine ISO 27001 Zertifizierung zeigt, dass ein Unternehmen hohe Sicherheitsstandards einhält und den Schutz sensibler Daten ernst nimmt.

Erfüllung rechtlicher Anforderungen: Mit der ISO 27001 können Unternehmen die Einhaltung rechtlicher und regulatorischer Anforderungen, wie beispielsweise der DSGVO, sicherstellen. Die Norm bietet einen strukturierten Rahmen, um diese Anforderungen zu erfüllen und rechtliche Risiken zu minimieren.

Risikomanagement: Ein weiterer Vorteil der ISO 27001 liegt darin, dass Unternehmen lernen, potenzielle Bedrohungen frühzeitig zu erkennen und Maßnahmen zu ergreifen, um diese zu minimieren. Das systematische Identifizieren und Behandeln von Risiken führt dazu, dass Unternehmen proaktiver handeln können, anstatt nur auf Sicherheitsvorfälle zu reagieren.

Wettbewerbsvorteil: ISO 27001 zertifizierte Unternehmen heben sich deutlich von der Konkurrenz ab. Die ISO 27001 Zertifizierung ist ein starkes Argument im Verkaufsgespräch und ein Zeichen für Professionalität und Sicherheitsbewusstsein.

Kontinuierliche Verbesserung: Die Sicherheitsmaßnahmen bleiben nicht statisch, sondern werden ständig überprüft und optimiert. So können Unternehmen flexibel auf neue Bedrohungen reagieren und ihre Informationssicherheit an aktuelle Entwicklungen anpassen. So bleibt das Sicherheitsniveau auch langfristig hoch.

Kosteneinsparung: Durch die proaktive Behandlung von Sicherheitsrisiken und die systematische Umsetzung von Schutzmaßnahmen verringert sich die Wahrscheinlichkeit kostspieliger Sicherheitsvorfälle. Ein Datenleck oder ein Cyberangriff kann immense Kosten verursachen, sowohl finanziell als auch in Bezug auf den Ruf eines Unternehmens.

Kostenlose Vorlage -

Erstellung einer Prozessbeschreibung

Kostenlose Vorlage -

Erstellung einer Arbeitsanweisung

Kostenloser E-Kurs -

Was ist ein ISMS nach ISO 27001?

Unsere Serviceangebote im Bereich Informationssicherheitsmanagement ISO 27001

- Grundlagenwissen zum Thema: Informationssicherheit ISMS ISO 27001 - Definition, Ziele, Aufbau

- Ausbildungen & Weiterbildungen: ISO 27001 Schulung & Informationssicherheit Ausbildung

- E-Learning Kurse: Informationssicherheit Schulungen online – ISMS nach ISO 27001

- Inhouse-Training: Inhouse Schulungen Informationssicherheitsmanagement bei Ihnen im Unternehmen

- Musterdokumente: ISO 27001 Muster Vorlagen ISMS

- Wissensbausteine: Expertenwissen Informationssicherheitsmanagement

- Fachzeitschrift PRO SYS: Monatliche Fachinfos inklusive Musterdokumente

- Beratung: Wir unterstützen Sie beratend zum Thema Informationssicherheitsmanagement

Ich helfe Ihnen gerne weiter!

Kati Schäfer

Produktmanagement Training & PRO SYS

Tel.: 07231 92 23 91 - 0

E-Mail: kschaefer@vorest-ag.de