Die Anforderungen der NIS-2 Richtlinie („The Network and Information Security (NIS) Directive“) bilden einen Rechtsrahmen, der sich auf die Sicherheit von Netzwerken und Informationssystemen konzentriert. Ihr Ziel ist es, Unternehmen und Organisationen besser vor Cyberangriffen zu schützen, die sich auf kritische und wichtige Dienstleistungen auswirken könnten. Sie definiert Anforderungen an die Netzwerk- und Informationssicherheit, Meldepflichten und Strafen bei Nichteinhaltung.

Die NIS-2 Richtlinie der Europäischen Union ersetzt die ursprüngliche NIS-Richtlinie (Network and Information Security Directive) aus dem Jahr 2016 und ist ein bedeutender Schritt, um die Cybersicherheit innerhalb der EU zu stärken. Die neue Richtlinie ist seit Oktober 2024 gültig. Das NIS2UmsuCG (NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz) ist die Umsetzung der NIS2-Richtlinie in nationales Recht und ist aktuell noch nicht erlassen. Das Gesetz tritt nach der abschließenden Beratung und Verabschiedung im Bundestag zu dem darin festgelegten Datum in Kraft. Aktuell kann noch kein konkreter Termin genannt werden. Das Bundesministerium des Innern und für Heimat (BMI) ist die zuständige Behörde, die das laufende Gesetzgebungsverfahren betreut.

Unternehmen und Organisationen, die in den Anwendungsbereich der Richtlinie fallen, sollten sich jedoch schon jetzt über die NIS-2 Anforderungen informieren. Doch was steckt hinter den NIS-2 Anforderungen und warum war eine Überarbeitung der Richtlinie notwendig? Für wen gilt NIS2 und was müssen Unternehmen und Organisationen beachten? Dieser Artikel beantwortet Ihre Fragen und bietet dabei praxisnahe Tipps zur NIS2 Umsetzung.

Warum wurde die Richtlinie überarbeitet?

Die Überarbeitung der Richtlinie war notwendig, um den Veränderungen in der digitalen Landschaft seit der Einführung der ersten NIS-Richtlinie im Jahr 2016 Rechnung zu tragen. Die Anzahl und Komplexität von Cyberangriffen haben deutlich zugenommen, insbesondere Angriffe wie Ransomware und Phishing. Diese richten erheblichen Schaden an - auch in Bereichen, die bislang nicht reguliert waren. Darüber hinaus führte die uneinheitliche Umsetzung der ersten NIS-Richtlinie in den EU-Mitgliedsstaaten zu Sicherheitslücken, da die Vorgaben unterschiedlich interpretiert und angewendet wurden. Gleichzeitig haben neue digitale Abhängigkeiten, wie der verstärkte Einsatz von Cloud-Diensten, das Internet der Dinge (IoT) und Operational Technology (OT), zusätzliche Angriffsflächen geschaffen, die eine stärkere Regulierung und Harmonisierung erforderlich machen.

Passende Blogbeiträge zum Thema:

Entdecken Sie auch unsere Blogbeiträge zur Informationssicherheit ISO 27001 sowie dem Datenschutz und erhalten Sie Expertenwissen unter anderem zu diesen Themen:

- Was ist die ISO 27001?

- Was ist eine ISO 27001 Zertifizierung und wie ist der Ablauf der ISMS Zertifizierung

- Welche Aufgaben hat ein Informationssicherheitsbeauftragter? - Bestellung & Pflicht als ISMS Beauftragter

- Was ist ein TISAX Informationssicherheitsbeauftragter? - Aufgaben & Zertifizierung

- Was ist ein Datenschutzbeauftragter? – Aufgaben & Stellung nach DSGVO

Für wen gilt NIS-2 - welche Unternehmen sind von der Richtlinie betroffen?

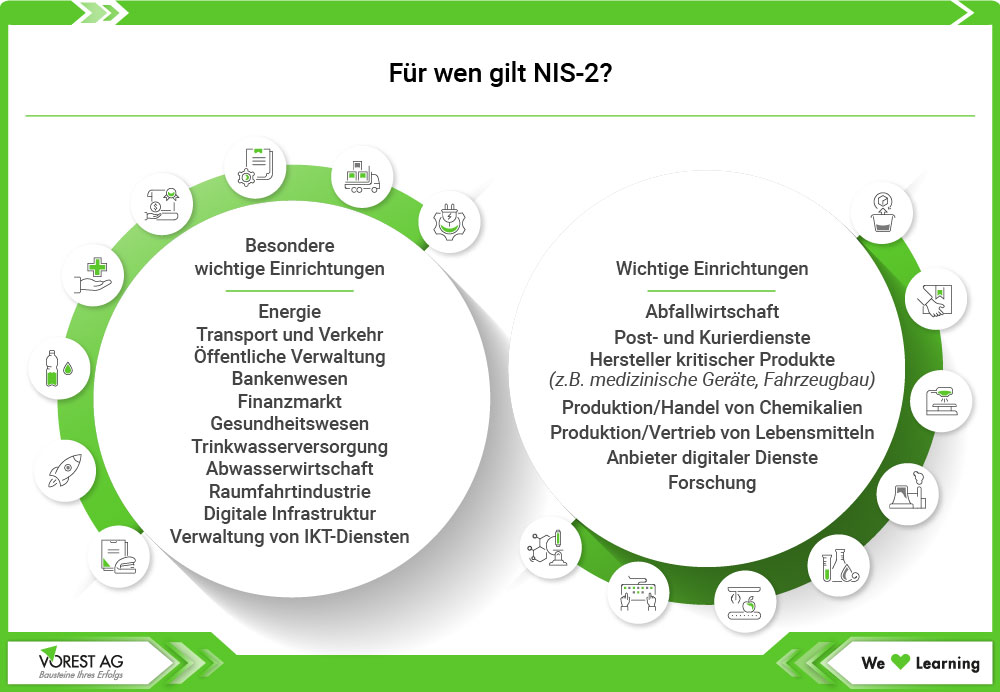

Die NIS-2 Richtlinie erweitert ihren Geltungsbereich erheblich. Sie betrifft nicht mehr nur Betreiber kritischer Infrastrukturen, sondern auch eine Vielzahl anderer Unternehmen ("besonders wichtige" sowie "wichtige" Einrichtungen). Laut Schätzungen sind damit ca. 29.000 weitere Unternehmen in Deutschland von der NIS-2 betroffen. So betrifft die EU-Richtlinie nun auch Lebensmittelproduzenten und -händler, Online-Marktplätze oder Unternehmen aus dem Entsorgungssektor. Dabei müssen Unternehmen selbst entscheiden/erkennen, ob sie in den Geltungsbereich der NIS2 fallen. Nachfolgend führen wir die "besonders wichtigen Einrichtungen" sowie die "wichtigen Einrichtungen" laut NIS2 auf, welche nun von der Richtlinie betroffen sind.

"Besonders wichtige Einrichtungen" mit hoher Kritikalität

Zu den besonders wichtigen Einrichtungen gehören Unternehmen und Organisationen aus den nachfolgenden Sektoren:

- Energie

- Transport und Verkehr

- Öffentliche Verwaltung

- Bankenwesen

- Finanzmarkt

- Gesundheitswesen

- Trinkwasserversorgung

- Abwasserwirtschaft

- Raumfahrtindustrie

- Digitale Infrastruktur

- Verwaltung von IKT-Diensten

"Wichtige Einrichtungen"

Zu den wichtigen Einrichtungen gehören diejenigen Unternehmen und Organisationen, die in einem der nachfolgenden Sektoren tätig sind:

- Abfallwirtschaft

- Post- und Kurierdienste

- Hersteller kritischer Produkte (z. B. medizinische Geräte, Fahrzeugbau)

- Produktion, Herstellung und Handel von Chemikalien

- Produktion, Verarbeitung und Vertrieb von Lebensmitteln

- Anbieter digitaler Dienste

- Forschung

Kriterien für die Betroffenheit der NIS-2 Richtlinie

Die folgenden Kriterien sind entscheidend dafür, ob ein Unternehmen unter die NIS-2 Richtlinie fällt.

Die NIS2-Richtlinie gilt für wichtige Einrichtungen, wenn:

- diese mehr als 50 Mitarbeiter beschäftigen oder

- deren Jahresumsatz 10 Millionen Euro sowie die Jahresbilanzsumme 10 Millionen Euro übersteigt.

Bei den besonders wichtigen Einrichtungen sind Unternehmen betroffen, die

- über 250 Mitarbeitende beschäftigen oder

- einen Jahresumsatz von mehr als 50 Millionen Euro sowie eine Jahresbilanzsumme von mehr als 43 Millionen Euro haben.

Einige Organisationen können vom Anwendungsbereich der NIS-2 Richtlinie ausgenommen sein oder fallen aufgrund ihrer Größe nicht unter deren Regelungen. Andererseits gibt es bestimmte Einrichtungen, die unabhängig von ihrer Größe stets den NIS-2 Anforderungen unterliegen. Diese Sonderfälle betreffen Betreiber, deren Ausfall oder ein Cyberangriff besonders gravierende Auswirkungen hätte, etwa durch ein erhöhtes Risiko für die öffentliche Sicherheit oder Gesundheit. Ein Beispiel: Ein mittelständisches Unternehmen, das Cloud-Hosting-Dienste für mehrere Behörden anbietet, fällt unter die NIS-2-Richtlinie, auch wenn es keine 50 Mitarbeitenden beschäftigt.

Für KRITIS (Kritische Infrastrukturen) bleibt die Definition wie gehabt, also die Versorgung von mehr als 500.000 Personen mit einer kritischen Dienstleistung

Die wichtigsten Änderungen durch NIS-2 Anforderungen

Die Richtlinie bringt neue Anforderungen und strengere Regelungen mit sich. Wir führen nachfolgend die wichtigsten NIS-2 Anforderungen für Sie auf.

Erweiterter Geltungsbereich

Wie oben beschrieben, sind mehr Branchen und Unternehmen betroffen. Auch kleinere Organisationen können, je nach Relevanz, einbezogen werden. Zur NIS-2 Umsetzung verpflichtete Unternehmen müssen sich beim Bundesamt für Sicherheit in der Informationstechnik (BSI) registrieren.

Einheitliche Sicherheitsanforderungen

Unternehmen sind verpflichtet, ein umfassendes Risikomanagementsystem einzuführen, das verschiedene Aspekte der Cybersicherheit abdeckt. Dazu zählen Schutzmaßnahmen gegen Cyberangriffe, wie der Einsatz von Firewalls und die regelmäßige Aktualisierung von Software, um Sicherheitslücken zu schließen. Zudem müssen Schulungen der Mitarbeitenden erfolgen, um menschliche Schwachstellen zu minimieren und das Bewusstsein für Cyberrisiken zu stärken. Ergänzend dazu sind Notfallpläne zu erstellen, die es ermöglichen, im Falle eines Angriffs schnell und effektiv zu reagieren und den Betrieb möglichst reibungslos aufrechtzuerhalten.

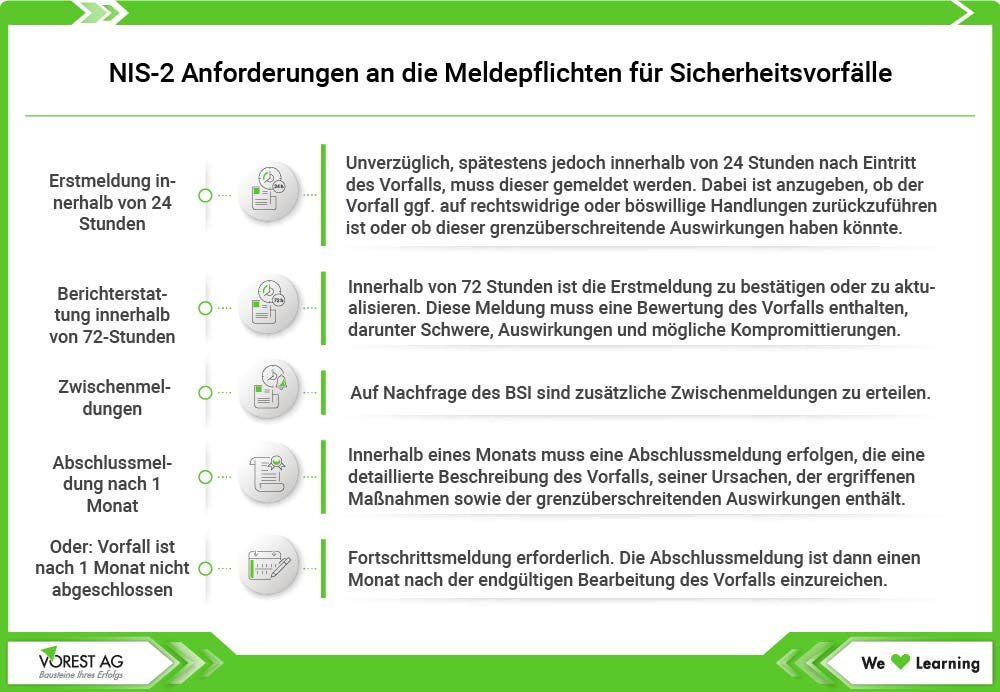

Strengere Meldepflichten

Im Rahmen der NIS-2 Richtlinie muss die Meldung eines Vorfalls innerhalb von 24 Stunden nach Erkennen des Vorfalls erfolgen. Diese enge Frist ist eine wesentliche Verschärfung im Vergleich zur alten NIS-Richtlinie, die eine längere Meldefrist von 72 Stunden vorsah. Diese strikteren Vorgaben sollen sicherstellen, dass Sicherheitsvorfälle so schnell wie möglich adressiert werden und die betroffenen Stellen umgehend reagieren können.

Bei der Meldung müssen die Unternehmen Informationen über die Art des Vorfalls bereitstellen: ob der Vorfall ggf. auf rechtswidrige oder böswillige Handlungen zurückzuführen ist oder ob dieser grenzüberschreitende Auswirkungen haben könnte. Anschließend ist die Erstmeldung innerhalb von 72 Stunden zu bestätigen oder zu aktualisieren. Diese zweite Meldung muss eine Bewertung des Vorfalls enthalten, darunter Schwere, Auswirkungen und mögliche Kompromittierungen. Die genaue Dokumentation des Vorfalls ist entscheidend, um eine fundierte Einschätzung der Auswirkungen zu ermöglichen und die richtigen Reaktionsmaßnahmen einzuleiten. Auf Nachfrage des BSI sind zusätzliche Zwischenmeldungen zu erteilen.

Die Abschlussmeldung erfolgt dann Monat nach dem Vorfall, welche eine detaillierte Beschreibung des Vorfalls, seiner Ursachen, der ergriffenen Maßnahmen sowie der grenzüberschreitenden Auswirkungen enthält. Falls der Vorfall nach einem Monat noch nicht abgeschlossen ist, ist eine Fortschrittsmeldung erforderlich. Die Abschlussmeldung ist dann einen Monat nach der endgültigen Bearbeitung des Vorfalls einzureichen.

Höhere Strafen

Bei einer Nichteinhaltung der Vorgaben der NIS-2 Anforderungen drohen erhebliche Konsequenzen, darunter Geldstrafen von bis zu 10 Millionen Euro oder 2 % des globalen Jahresumsatzes - je nachdem, welcher Betrag höher ist. Darüber hinaus ist auch die persönliche Haftung leitender Angestellter möglich, was die Verantwortung des Managements für die Umsetzung der Richtlinie deutlich unterstreicht.

Verbesserte EU-weite Zusammenarbeit

Die NIS-2 Richtlinie sieht die Entwicklung gemeinsamer Krisenpläne und die Einrichtung spezieller Reaktionsteams (CSIRTs) vor, um Cyberangriffe effizienter zu bewältigen. Zudem soll eine bessere Abstimmung zwischen den Mitgliedsstaaten gewährleistet werden, um grenzüberschreitende Angriffe koordiniert und effektiv zu bekämpfen.

Wie setzen Sie als Unternehmen die NIS-2 Anforderungen um?

Zur NIS-2 Umsetzung verpflichtete Unternehmen müssen sich beim Bundesamt für Sicherheit in der Informationstechnik (BSI) registrieren. Die Umsetzung der NIS-2 Anforderungen erfordert dann ein strategisches Vorgehen. Die Geschäftsführung muss dabei die Umsetzung der geeigneten, verhältnismäßigen und wirksamen technische und organisatorische Maßnahmen beaufsichtigen. Lesen Sie nachfolgend, wie die Umsetzung der NIS-2 Anforderungen aussehen kann.

1. Analyse der Betroffenheit

Prüfen Sie zunächst: Für wen gilt NIS-2? Ist Ihr Unternehmen von der Richtlinie betroffen? Das BSI bietet eine kostenfreie und anonyme NIS-2 Betroffenheitsprüfung an, mit der Sie in wenigen Schritten eine erste Orientierung finden. Hierbei beantworten Sie konkrete, am Gesetzentwurf orientierte Fragen, um Ihr Unternehmen selbst einzuordnen. Die Fragen sind kurz und präzise formuliert und Sie finden bei Bedarf eine tiefergehende Erläuterung im Kleingeschriebenen. Die Abfrage erfasst keine Daten, die personenbezogen sind oder Rückschlüsse zur Identifizierung Ihres Unternehmens geben könnten.

Im Anschluss erhalten Sie ein Ergebnis, das auf Ihren Eingaben basiert. Dieses liefert eine automatisierte Ersteinschätzung darüber, ob Ihr Unternehmen unter die NIS-2 Umsetzung fällt. Zudem wird erläutert, welche Bedeutung dieser Status hat und welche gesetzlichen Pflichten daraus für Sie resultieren.

Bitte beachten Sie, dass diese vom BSI zur Verfügung gestellte Hilfe zur Betroffenheitsprüfung von NIS-2 lediglich als Orientierungshilfe dient und das Ergebnis nicht rechtlich bindend ist. Die Antworten werden automatisiert erstellt.

2. Erstellung eines Risikomanagementplans gem. NIS-2 Anforderungen

Sind Sie als Unternehmen betroffen, so besteht der zweite Schritt in der Erstellung eines Risikomanagementplans. Dieser ist ein wesentlicher Bestandteil der Richtlinie und eine der ersten Schritte für Unternehmen, um ihre Cybersicherheit zu verbessern und die NIS-2 Anforderungen erfolgreich umzusetzen. Der Risikomanagementplan dient dazu, potenzielle Gefährdungen und Schwachstellen innerhalb der IT-Infrastruktur zu identifizieren und gezielt Maßnahmen zu ergreifen, um diese Risiken zu minimieren. Ziel ist es, die Auswirkungen von Cybervorfällen zu reduzieren und die Betriebsfähigkeit des Unternehmens zu sichern. So können Sie dabei vorgehen:

Identifikation von Risiken

Der erste Schritt bei der Erstellung eines Risikomanagementplans ist eine Bestandsaufnahme der IT-Sicherheit die gründliche Identifikation von Risiken. Dies umfasst alle potenziellen Bedrohungen, die die IT-Systeme und die Sicherheit der Daten eines Unternehmens gefährden könnten. Cyberangriffe stellen eine erhebliche Bedrohung für Unternehmen dar und umfassen eine Vielzahl von Angriffstechniken, wie zum Beispiel Phishing, Ransomware oder SQL-Injection. Diese Angriffe können dazu führen, dass IT-Systeme lahmgelegt werden oder sensible Daten gestohlen oder verschlüsselt werden, was nicht nur den Betrieb stört, sondern auch das Vertrauen der Kunden und Geschäftspartner gefährdet.

Ein weiteres Risiko stellt die Bedrohung durch Insider-Akteure dar. Mitarbeiter haben oft Zugang zu sensiblen Informationen und könnten entweder absichtlich oder unabsichtlich Sicherheitslücken ausnutzen. Dies kann durch den Diebstahl von vertraulichen Daten, die unbefugte Weitergabe von Informationen oder sogar durch Fehler im Umgang mit internen Systemen geschehen.

Ein weiteres ernstes Problem sind veraltete Software und Systeme. Ältere IT-Infrastrukturen, die nicht regelmäßig mit Updates und Patches versorgt werden, sind besonders anfällig für Angriffe. Viele Angreifer zielen auf bekannte Schwachstellen ab, die in veralteten Systemen existieren, um in Netzwerke einzudringen und sie zu kompromittieren. Der Datenverlust oder -diebstahl ist besonders kritisch, wenn Unternehmen mit personenbezogenen Daten oder anderen vertraulichen Geschäftsinformationen arbeiten. Der Verlust solcher Daten kann nicht nur rechtliche Konsequenzen nach sich ziehen, sondern auch den Ruf eines Unternehmens erheblich schädigen. Dies kann durch Hackerangriffe, aber auch durch technische Fehler oder unzureichende Backup-Strategien geschehen.

Zuletzt stellen Risiken in der Lieferkette eine zunehmende Bedrohung dar. Angriffe auf Drittanbieter oder Lieferanten, die Zugang zu kritischen Systemen oder Daten eines Unternehmens haben, können das Unternehmen selbst gefährden. Diese Angriffe sind besonders gefährlich, da Unternehmen oft nicht die gleiche Kontrolle über die Sicherheitspraktiken ihrer Partner haben.

Interessante Produkte für Sie

Kursformen

Zertifikat

Informationen

Risikoanalyse und Bewertung

Nachdem die Risiken identifiziert wurden, ist es im Rahmen der NIS-2 Umsetzung wichtig, diese Risiken zu bewerten, um ihre Schwere und die Wahrscheinlichkeit ihres Eintretens einzuschätzen. Dieser Schritt ermöglicht es dem Unternehmen, die kritischsten Risiken zu priorisieren und gezielt anzugehen. Die Bewertung von Risiken erfolgt in der Regel anhand der Wahrscheinlichkeit und der potenziellen Auswirkungen. Zunächst wird die Wahrscheinlichkeit eines bestimmten Risikos eingeschätzt, indem historische Daten, Branchenkenntnisse und die aktuelle Bedrohungslage herangezogen werden, um eine realistische Einschätzung zu ermöglichen. Anschließend wird geprüft, welche Auswirkungen ein Vorfall auf das Unternehmen hätte. Dies kann eine Betriebsunterbrechung, der Verlust von Kundendaten, rechtliche Konsequenzen oder ein Reputationsschaden umfassen. Eine gängige Methode zur Bewertung dieser Risiken ist die Risikomatrix. Dabei werden die Risiken nach ihrer Wahrscheinlichkeit und den potenziellen Auswirkungen kategorisiert - beispielsweise in gering, mittel oder hoch. Diese Methode hilft dabei, eine klare Priorisierung der Risiken vorzunehmen und die notwendigen Maßnahmen gezielt zu planen. Beispiel: Ein Unternehmen, das Cloud-Dienste anbietet, könnte feststellen, dass ein Ransomware-Angriff auf die zentralen Server eine hohe Wahrscheinlichkeit hat und gravierende Auswirkungen auf die Geschäftskontinuität haben würde, was es zu einem hochpriorisierten Risiko macht.

Entwicklung von Gegenmaßnahmen

Basierend auf der Risikobewertung müssen nun laut den NIS-2 Anforderungen Maßnahmen entwickelt werden, um die identifizierten Risiken zu minimieren oder zu eliminieren. Diese Maßnahmen können technischer oder organisatorischer Natur sein und sollten so gestaltet werden, dass sie die größten Bedrohungen adressieren. Zu den gängigen Sicherheitsmaßnahmen gehören:

Technische Sicherheitsmaßnahmen:

- Verschlüsselung: Verschlüsselung von Daten, sowohl bei der Übertragung (z. B. SSL/TLS für Webverbindungen) als auch im Ruhezustand (z. B. AES-256 für Datenbanken oder Festplatten), um die Vertraulichkeit und Integrität der Daten zu wahren.

- Zugangskontrollen: Einführung von Multi-Faktor-Authentifizierung (MFA) für alle kritischen Systeme und Anwendungen, um unbefugte Zugriffe zu verhindern. Diese Maßnahme sollte auch strenge Berechtigungsrollen umfassen, damit nur autorisierte Mitarbeiter auf sensible Daten zugreifen können.

- Firewall und Intrusion-Detection-Systeme (IDS): Installation von Firewalls und IDS, um Netzwerke vor externen Angriffen zu schützen und verdächtige Aktivitäten frühzeitig zu erkennen.

Organisatorische Sicherheitsmaßnahmen:

- Mitarbeiterschulungen: Regelmäßige Schulungen zur Informationssicherheit und Sensibilisierungsmaßnahmen für alle Mitarbeiter, um das Bewusstsein für Cybersicherheitsrisiken zu schärfen. Dazu gehören Trainings zu Phishing, Social Engineering und sicheren Passwortpraktiken.

- Notfall- und Wiederherstellungspläne: Erstellung von Notfallplänen für den Fall eines Sicherheitsvorfalls, einschließlich klarer Verantwortlichkeiten, Kommunikationspläne und Wiederherstellungsprozesse.

- Einrichtung eines Informationssicherheitsmanagementsystems (ISMS): Implementieren Sie ein ISMS, das sich an gängigen Standards wie ISO 27001 orientiert. Dieses System stellt sicher, dass Sicherheitsrisiken regelmäßig identifiziert, bewertet und behandelt werden.

- Benennung von Verantwortlichen: Ernennen Sie einen Verantwortlichen für Informationssicherheit (z. B. einen Informationssicherheitsbeauftragten), der alle Maßnahmen koordiniert und die Einhaltung der Richtlinie sicherstellt.

- Überwachung und Audits: Regelmäßige Sicherheitsüberprüfungen und Penetrationstests, um Schwachstellen zu identifizieren und zu beheben. Diese Tests sollten sowohl interne als auch externe Bedrohungen abdecken.

Alle unsere YouTube Videos finden Sie hier auf dem YouTube Kanal der VOREST AG!

Implementierung und Überwachung

Nachdem geeignete Sicherheitsmaßnahmen entwickelt wurden, müssen diese in der gesamten Organisation implementiert und kontinuierlich überwacht werden. Es ist entscheidend, dass der Risikomanagementplan nicht nur einmal erstellt, sondern regelmäßig überprüft und aktualisiert wird, um neuen Bedrohungen und sich ändernden Gegebenheiten gerecht zu werden.

Ein Beispiel: Ein international tätiges IT-Unternehmen stellt regelmäßig sicher, dass alle Sicherheitsvorkehrungen zur Sicherung von Cloud-Daten und Nutzerzugriffen immer auf dem neuesten Stand sind. Dies umfasst regelmäßige Audits sowie die Implementierung neuer Sicherheitsprotokolle nach einem Vorfall oder einer Bedrohung.

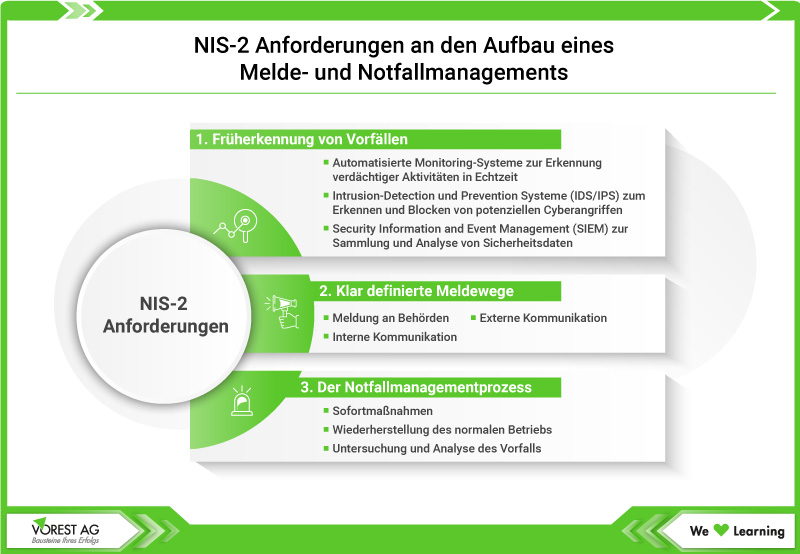

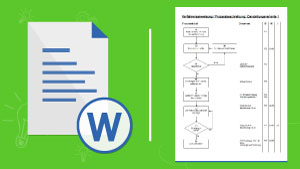

3. Aufbau eines Melde- und Notfallmanagements

Ein effektives Melde- und Notfallmanagement ist unerlässlich, um auf Cybersicherheitsvorfälle schnell und angemessen reagieren zu können. Im Rahmen der NIS-2-Richtlinie werden Unternehmen verpflichtet, einen strukturierten Prozess zu etablieren, der sicherstellt, dass Vorfälle umgehend erkannt, gemeldet und behandelt werden. Die schnelle Reaktion auf Sicherheitsvorfälle kann dazu beitragen, Schäden zu minimieren und die Auswirkungen auf den Betrieb zu begrenzen. Ein gut etabliertes Notfallmanagement schützt nicht nur das Unternehmen selbst, sondern auch die betroffenen Kunden und die Öffentlichkeit. Folgendermaßen können Sie vorgehen:

Früherkennung von Vorfällen

Die erste Maßnahme in einem Notfallmanagementprozess ist die Früherkennung von Sicherheitsvorfällen. Dies kann zum Beispiel so geschehen:

- Automatisierte Monitoring-Systeme: Sie ermöglichen es, verdächtige Aktivitäten in Echtzeit zu erkennen. Dazu gehört etwa das Überwachen von Netzwerkverkehr auf ungewöhnliche Muster oder das Erkennen von unautorisierten Zugriffen auf Systeme.

- Intrusion-Detection und Prevention Systeme (IDS/IPS): Diese Systeme erkennen und blockieren potenzielle Cyberangriffe wie Hacking-Versuche oder Malware-Attacken.

- Security Information and Event Management (SIEM): Eine zentrale Lösung zur Sammlung und Analyse von Sicherheitsdaten aus verschiedenen Quellen im Netzwerk, die es ermöglicht, Sicherheitsvorfälle frühzeitig zu identifizieren.

Ein Beispiel: Ein Online-Handelsunternehmen setzt eine SIEM-Software ein, die verdächtige Anmeldeversuche auf den Kundenkonten überwacht. Sobald mehrere fehlgeschlagene Anmeldeversuche erkannt werden, wird ein Alarm ausgelöst und der Sicherheitsbeauftragte informiert.

Klar definierte Meldewege nach den NIS-2 Anforderungen

Die NIS-2 Anforderungen besagen, dass Unternehmen innerhalb von 24 Stunden nach Feststellung eines Vorfalls eine erste Meldung an die zuständige nationale Behörde machen.

- Meldung an Behörden: Eine Meldung an die zuständige nationale Behörde (in Deutschland das BSI) muss so schnell wie möglich erfolgen. Hierbei müssen wichtige Informationen über die Art des Vorfalls, den Umfang der betroffenen Systeme und die getroffenen Maßnahmen enthalten sein.

- Interne Kommunikation: Auch intern müssen klar definierte Kommunikationskanäle bestehen, um alle relevanten Parteien zu informieren (z. B. IT-Abteilung, Management, Datenschutzbeauftragte).

- Externe Kommunikation: Je nach Schwere des Vorfalls und den betroffenen Daten muss auch die betroffene Öffentlichkeit oder die Kunden über den Vorfall informiert werden. Dies kann insbesondere dann erforderlich sein, wenn personenbezogene Daten betroffen sind.

Ein Beispiel: Ein Bankunternehmen stellt fest, dass Hacker Zugriff auf Kundendaten erlangt haben. Innerhalb von 24 Stunden meldet das Unternehmen den Vorfall den zuständigen nationalen Aufsichtsbehörden und informiert umgehend alle betroffenen Kunden über den Vorfall sowie über empfohlene Maßnahmen (z. B. Passwortänderungen).

Notfallmanagementprozess: Von der Meldung zur Reaktion

Der Notfallmanagementprozess umfasst alle Schritte, die nach der Entdeckung eines Vorfalls notwendig sind, um den Schaden zu begrenzen und die Sicherheit wiederherzustellen. Im Rahmen der NIS-2 Umsetzung sind schnelle und koordinierte Maßnahmen erforderlich.

- Sofortmaßnahmen: Nachdem ein Vorfall erkannt wurde, sollten zunächst Sofortmaßnahmen getroffen werden, um den Schaden zu minimieren. Dazu gehört beispielsweise die Isolierung betroffener Systeme, das Blockieren von Angriffspunkten oder das Abschalten von kompromittierten Servern.

- Untersuchung und Analyse: Parallel zu den Sofortmaßnahmen sollte eine eingehende Untersuchung des Vorfalls erfolgen. Die Ursachen des Angriffs müssen ermittelt werden, um zu verhindern, dass ähnliche Vorfälle in Zukunft wieder auftreten. Ein forensisches Team kann hier eine wichtige Rolle spielen.

- Wiederherstellung des normalen Betriebs: Nach der Untersuchung sollten Maßnahmen zur Wiederherstellung des betroffenen Systems ergriffen werden. Dies kann das Zurücksetzen von Systemen auf frühere, sichere Zustände oder das Wiederherstellen von Daten aus Backups umfassen.

Ein Beispiel: Ein Fertigungsunternehmen stellt fest, dass ein Ransomware-Angriff Teile der Produktionslinie lahmgelegt hat. Zuerst wird der betroffene Bereich isoliert, die IT-Abteilung arbeitet an der Identifikation des Angriffsvektors und der Wiederherstellung aus sicheren Backups, während das Unternehmen gleichzeitig die zuständigen Behörden und Kunden informiert.

Definition von Zuständigkeiten und Verantwortlichkeiten gem. den NIS-2 Anforderungen

Ein entscheidender Bestandteil eines erfolgreichen Melde- und Notfallmanagements ist die klare Definition der Zuständigkeiten und Verantwortlichkeiten der IT-Sicherheit innerhalb des Unternehmens. Wer ist für die Entgegennahme der Meldung zuständig? Wer übernimmt die technische Analyse und wer kommuniziert mit den Behörden und der Öffentlichkeit?

- Notfallteam: Es sollte ein festes Notfallteam etabliert werden, das im Falle eines Vorfalls schnell reagieren kann. Dieses Team besteht idealerweise aus Experten aus verschiedenen Bereichen, wie IT, Recht, Kommunikation und Management.

- Rollen und Verantwortlichkeiten: Jedes Teammitglied sollte klare Aufgaben und Zuständigkeiten haben, die im Vorfeld definiert werden. Bspw. ist der Informationssicherheitsbeauftragte verantwortlich für die technische Analyse, während die Kommunikationsabteilung für die externe und interne Kommunikation zuständig ist.

Ein Beispiel: In einem großen Krankenhaus ist ein IT-Team für die technische Analyse von Cybervorfällen verantwortlich, während die Kommunikationsabteilung regelmäßig Updates an die Presse und die betroffenen Patienten weitergibt. Die Geschäftsführung trifft alle wesentlichen Entscheidungen.

Regelmäßige Übungen und Tests

Um sicherzustellen, dass der Notfallmanagementprozess im Ernstfall reibungslos funktioniert, sollten regelmäßige Übungen und Tests durchgeführt werden. Dabei wird der gesamte Ablauf von der Entdeckung des Vorfalls bis zur Wiederherstellung des normalen Betriebs simuliert.

- Simulierte Cyberangriffe: Unternehmen sollten regelmäßig „Penetrationstests“ oder „Tabletop-Übungen“ durchführen, bei denen realistische Szenarien eines Cyberangriffs durchgespielt werden, um das Notfallteam auf den Ernstfall vorzubereiten.

- Protokolle und Nachbereitung: Nach jeder Übung sollte eine Nachbereitung erfolgen, bei der das Vorgehen bewertet und Verbesserungspotential identifiziert wird.

Ein Beispiel: Ein Energieversorger führt regelmäßig Übungen durch, bei denen ein Angriff auf die Stromnetzinfrastruktur simuliert wird. Während der Übung muss das Notfallteam in Echtzeit auf den Vorfall reagieren, die Ursache finden und die Stromversorgung schnell wiederherstellen.

Anmerkung

Bitte beachten Sie: Dieser Beitrag schafft einen groben Überblick über die Anforderungen der NIS-2 Richtlinie und gibt Handlungshinweise. Der Beitrag erhebt keinen Anspruch auf die Vollständigkeit aller in der NIS-2 enthalten Anforderungen und ersetzt nicht die eigene Auseinandersetzung mit der Richtlinie. Da das NIS2UmsuCG noch nicht erlassen ist, sind die Handlungshinweise als mögliche Herangehensweisen zu sehen und nicht rechtlich bindend.

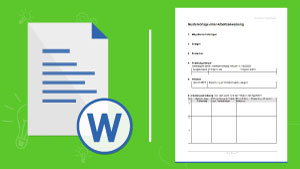

Kostenlose Vorlage -

Erstellung einer Prozessbeschreibung

Kostenlose Vorlage -

Erstellung einer Arbeitsanweisung

Kostenloser E-Kurs -

Was ist ein ISMS nach ISO 27001?

Unsere Serviceangebote im Bereich Informationssicherheitsmanagement ISO 27001

- Grundlagenwissen zum Thema: Informationssicherheit ISMS ISO 27001 - Definition, Ziele, Aufbau

- Ausbildungen & Weiterbildungen: ISO 27001 Schulung & Informationssicherheit Ausbildung

- E-Learning Kurse: Informationssicherheit Schulungen online – ISMS nach ISO 27001

- Inhouse-Training: Inhouse Schulungen Informationssicherheitsmanagement bei Ihnen im Unternehmen

- Musterdokumente: ISO 27001 Muster Vorlagen ISMS

- Wissensbausteine: Expertenwissen Informationssicherheitsmanagement

- Fachzeitschrift PRO SYS: Monatliche Fachinfos inklusive Musterdokumente

- Beratung: Wir unterstützen Sie beratend zum Thema Informationssicherheitsmanagement

Ich helfe Ihnen gerne weiter!

Kati Schäfer

Produktmanagement Training & PRO SYS

Tel.: 07231 92 23 91 - 0

E-Mail: kschaefer@vorest-ag.de